少し前の話題になりますが、ようやく日本でもApple IDの2段階認証が使えるようになりましたね。

私も、早速導入しました。

2段階認証の必要性をあまり感じていない方は、そもそもこんな記事なんて読まないと思いますが(逆説的に、当記事をご覧になっている皆さんには、釈迦に説法でしょうが)、いちおう言葉の意味するところを簡単に説明してみます。

皆さんもよく耳にするであろう、いわゆる2段階認証とは、とあるサービスの自分のアカウントに対して重要な操作を行う際に、ごく一般的に利用されていて馴染みのあるユーザーID&パスワードによる認証とは別に、その場限りの使い捨ての確認コードを利用して認証を行うことで、セキュリティの強化を試みる認証方式です。

通常のログインの他に、もう1段階の認証が必要になるので、俗に「2段階」認証と呼ばれている訳ですね。

使い捨ての確認コードは、予め認証しておいたデバイスでしか参照できないように設定するのが普通です。

つまり、物理的にそのデバイス(モノ)を保有している人だけが認証できるという仕組みです(サービスによってはメール等で確認コードを受け取れるので、必ずしも端末に紐付けられている訳ではありませんが)。

2要素認証(2-factor authentication)におけるパターンのひとつであり、例えば生体認証と組み合わせて要件を満たす場合もありますが、ここではより一般的な ID & パスワード+スマートフォン(iOS や Android など、OS の種類は問いません)を利用した確認コードによる認証ついて触れていきます。

最近、様々なサイトやサービスでパスワードを含む個人情報が漏洩したというニュースを耳にする機会が増えたと感じている方も多いんじゃないでしょうか。

この2段階認証を有効にしておくと、万が一あなたの ID とパスワードが外部に流出してしまったとしても、サインインに必要な確認コードを受け取ることのできる認証端末(モノ)は、あなたしか持っていませんから、他人が ID とパスワードを知ったところで、簡単にはアカウントにアクセスできないようになります。

なんであれ完璧ということはあり得ないので過信は禁物ですが、格段にセキュリティが強化されるのは間違いないので、使わない手はありません。

設定や運用が少々面倒臭そうに思えるかも知れませんが、何かをする度に毎回操作を求められる訳ではなく、信頼できる端末として1度登録してしまえば、その端末を使う限りはあまり意識しないで済むことがほとんどですので、実際はさほど手間がかかるものではありません。

アカウントを乗っ取られるリスクと天秤にかけたら、メリットの方が遥かに大きいでしょう。

Appleに限らず、2段階認証に対応しているサービスは増えつつありますので、利用者が多いと思われる比較的大規模なサービスを中心に、いくつかご紹介してみたいと思います。

読み込み中です。少々お待ち下さい

まずは、表題のAppleから

まずは、この記事を書くきっかけとなった Apple ID の2段階認証から(Apple 自身は 2 ステップ確認と呼ぶようになりましたが、この記事内では2段階認証で表現を統一します)。

ちなみに、Apple ID に限らず、2段階認証は多くの場合で自動的に有効になる訳ではなく、ユーザーが明示的に利用開始の手続きを行う必要がありますので、ご注意ください。

Apple が提供する2段階認証は、My Apple IDで有効化します。

設定方法について詳しくは、本家のFAQ等を参照してください。

iOS 9 および OS X El Capitan 以降は、並行して 2 ファクタ認証という仕組みが導入されたようです。

以前から提供されている 2 ステップ確認も、別途継続して使えるのがややこしいのですが、iOS の設定アプリから有効化できたりと、新しい 2 ファクタ認証の方が導入が簡単なようですので、今後はこちらの 2 ファクタ認証を利用することになるでしょう。

新しい 2 ファクタ認証について別記事に書きましたので、詳しくはそちらをご覧ください。

それにしても、なんでこんな分かり難いことするんや......

2017/06/07 追記:

iOS 11 以降は、基本的に古い方の 2 ステップ確認には対応せず、どうやら 2 ファクタ認証に一本化される方向らしいです。詳しくは、以下の記事をご覧ください。

Apple ID の2段階認証を有効にすると、新しく手に入れた iPhone 等ではじめて iCloud アカウントにサインインしたり、iTunes & App Store で最初に楽曲やアプリを購入しようとした時、または My Apple ID にサインインしようとした時など、アカウントに対して重要な操作を行う際に、通常のログインとは別に本人確認コードの入力を求められるようになります。

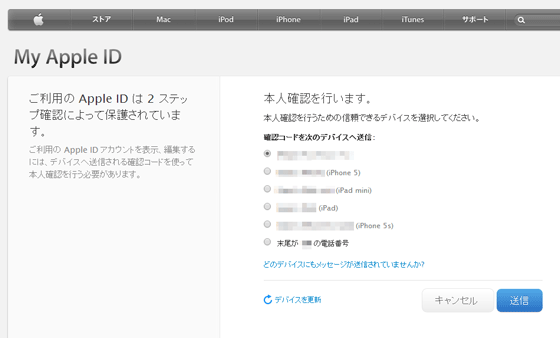

例えば、2段階認証を有効にした後で My Apple ID にログインする場合は、以下のようなイメージになります。

- ログイン直後に、確認コードの宛先デバイスを選択する画面が表示されます

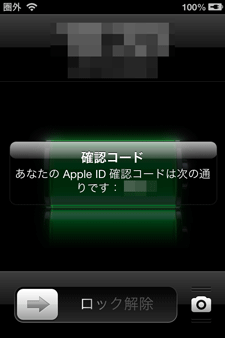

- 選択した端末に、こんな感じで 4 桁の確認コードが送信されます。

- 受け取った確認コードを入力してはじめて、ログインの先へ進めるようになります。

このように、2段階認証を設定しておくと、仮に ID とパスワードが流出したとしても、重要な操作には認証端末でしか受け取れない確認コードが必要となりますので、アカウントの乗っ取りを水際で防げる可能性が高くなります。

追記:(2014/09/05)

Apple の2段階認証は、アカウントに紐付くデータを限定的にしか守ってくれないかもしれません。

→(2014/09/17)この件は修正されたので、デフォルトでは閉じておきますね。当時の情報を参照したい場合は、以下をクリックしてください。

いまや、Apple の2段階認証は、アカウントに紐付くデータを包括的に守ってくれるようになったようです。iCloud コンパネでログインする際にも、ちゃんと確認コードの入力を求められるようになりました。

追記で書くには長くなり過ぎたので、詳しくは別記事にしました。よろしければ、そちらをどうぞ。

Google 認証システム

お次は、Google 認証システムを利用した2段階認証です。

こちらは、Google アカウントの認証だけでなく、様々なサービスで利用されています。

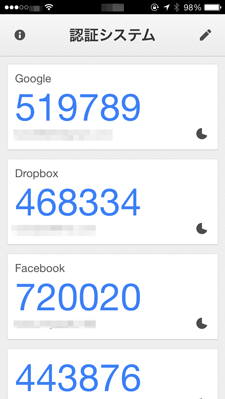

Apple の2段階認証とは少し異なり(どちらかというと、独自で特殊なのは Apple の方ですけどね)、こちらは自分が持っている iPhone や Android スマートフォンのようなモバイルデバイスに「Google Authenticator」というアプリをインストールして利用します。

このアプリは、基本的に1台のデバイスでしか有効にできません。例えば、スマホを乗り換えた場合、新しいスマホでアプリを有効にした後は、それまで使っていた方のスマホで生成された確認コードは無効となり受け付けられなくなります。

つまり、唯一アプリが有効になっているデバイスを持つ自分だけが認証を行えるという寸法です。

ここでは本家の Google を例にとって、利用イメージを簡単に紹介します。

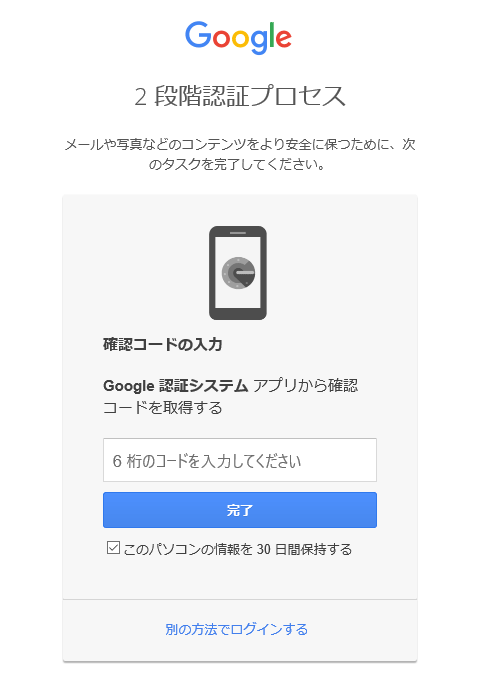

- Google アカウントで2段階認証を有効にすると、新しい端末で初めて Google にログインしたり、何らかのアプリで初めてアカウント連携を行ったりする場合に、通常のログインの後に以下のような確認コードの入力を求められるようになります。

- Google 認証システムアプリこと「Google Authenticator」を起ち上げると、それぞれのサービスに応じた 6 桁の数字が表示されますので、それを入力します。確認コードを入力しない限り、ログイン画面の先には進めません。

ちなみに、この確認コードは30秒毎に自動的に更新されます。

2016/07/15 画像差し替え:

最近になって、Web ブラウザからのアクセスに関しては、Evernote 等と同様に Google も信頼済みの端末として記憶しておけるのは 30 日間に制限しているようです。

ちょっとだけ煩雑になってしまいましたが、アプリでは期間による制限は設けていないようですし、セキュリティと利便性のバランスを考えると、まぁ、妥当な制限かなと思います。

Google の2段階認証は、Google アカウントで有効化します。

設定方法について詳しくは、本家のヘルプ等を参照してください。

- Google アカウント

- 2 段階認証プロセス(ヘルプ)

2016/07/27 追記:

Google に限って言えば、「スマートフォン プロンプト」という仕組みを使えば、毎回いちいち 6 桁の数字を入力する必要なく、スマホに表示された「はい/いいえ」ボタンを押すことで認証が行えます。

別記事としてまとめましたので、よろしければそちらもご覧ください。

また、上で触れたように、Google 認証システムは様々なサービスで利用されています。

これらについては、Google アカウントと連動してまとめて設定できる訳ではなく、それぞれのサービスのセキュリティ設定画面で個別に有効化する必要があります。

- Microsoft サインイン

- 2 段階認証(FAQ)

- Microsoft 2段階認証(Google検索)

確認コードの取得には、SMS や Microsoft Authenticator 等も利用できます。

各端末で最初に認証する時に、その端末を信頼するように設定しておけば、以降はほとんど2段階認証を意識しないで済むので、運用上の手間はほとんどかかりません。

2017/04/20 追記:

Microsoft Authenticator にも、Google の「スマートフォン プロンプト」のように、ボタンを押すだけで認証が行える機能が追加されました。詳しくは、別記事の追記をご覧ください。

ちなみに、Microsoft Authenticator も Google 認証システムと同じく Time-based One-time Password Algorithm を採用した 2 要素認証用トークンアプリの単なる実装ですので、どちらを使っても構わないと思いますが、Google Authenticator の方が情報が多いので、何かあった時に調べるのは楽かも知れません。

※Google Authenticator は、HOTP にも対応しています

- Dropbox ログイン

- アカウントで 2 段階認証を有効にするには?(ヘルプ)

- Dropbox 2段階認証(Google検索)

確認コードの取得には、SMS や Microsoft Authenticator 等も利用できます。

こちらも、各端末や連携アプリで1回リンクしてしまえば、普段はほとんど意識しないで済むように設定できるので、運用の手間はほとんどかからないでしょう。

- facebook ログイン

- 追加のセキュリティ機能(ヘルプ)

- facebook 2段階認証(Google検索)

確認コードの取得には、SMS や Facebook アプリも利用できます。

これも各端末や連携アプリで1回認証してしまえば、以降はほとんど意識しないで済むように設定できるので、普段はほとんど手間がかかりません。

- 2 段階認証を設定する方法 (ヘルプ)

- Evernote 2段階認証(Google検索)

確認コードの取得には、SMS 等も利用できます。

ブラウザ版の Evernote は、そもそも1ヶ月毎にログインし直さなくてはならないので、その度に確認コードの入力も必要となり、他のサービスと比べて若干面倒臭いです。

とはいえ、専用のアプリはその限りではありませんし、大した手間でもありませんので、重要な情報を Evernote にたくさん溜め込んでいる方は設定しておいた方が安心できるのではないでしょうか。

- tumblr. ログイン

- アカウントのセキュリティ(ヘルプ)

- tumblr 2段階認証(Google検索)

確認コードの取得には、SMS も利用できます。

tumblr. の2段階認証には、「この端末を信頼する」に相当する機能が見当たらず、Web ブラウザ上でもモバイルアプリでもログインする度に確認コードを入力する必要があるようなのですが、わざわざ意図的にログアウトしない限りは、ブラウザでもアプリでも基本的にはログインしっぱなし状態なので、手間に感じる場面はそれほど多くないかと思います。

信頼する端末についての注意点:

念の為に注釈しておきますが、確認コードをいちいち入力しなくても済むように「信頼する端末」に設定しても良いのは(上であげた Google の2段階認証のサンプル画面で言えば、「このパソコンの情報を 30

日間保持する」にチェックして良いのは)、『実際に自分が物理的に保有している端末』だけです。

会社や学校、ネットカフェなどの共有の端末を「信頼する端末」に設定してしまうと、2段階認証の意味が無くなりますので気をつけましょう(加えて、離席の際にはサインアウトをお忘れなく)。

もし共有の端末を「信頼」してしまった覚えがある場合は、別端末(自宅のパソコンやスマホ)からでも、各サービスのアカウント設定画面で「信頼の取り消し」を行えることがほとんどですので、慌てずにヘルプ等を参照しましょう。

補足:

見出しを「Google 認証システム」としてしまったので、少々分かり難くなってしまった感がありますが、Google Authenticator(以下、GA)自体は単なるトークンアプリですので、「必ずこれを使わなくてはいけない」という性質のものではありません。

同様に使えるトークンアプリは、他にもいくつか存在しますし、対象もモバイルデバイスに限らないのですが、GA は公式に対応を表明しているサービスが多くて一元管理がし易いこと、それからネット上の情報が多くて困った時に調べ易いことなどから、分かり易さを優先して見出しとして採用しました。

確認コードの取得には、SMS(携帯電話向けのショートメッセージサービス)はどのサービスでもまず利用できますし、Microsoft Authenticator など他のアプリが公式にサポートされている場合もありますので、環境的にそれらの方が都合が良い場合は、もちろんそちらを使って構わないと思います。

2016/07/26 追記:

SMS に関しては、こんな話があったりもしますが。

いますぐどうこうということは無いと思いますが、将来的に SMS は認証に使われなくなるかも知れないですね。

Yahoo ワンタイムパスワード

名称は異なりますが、Yahoo のワンタイムパスワードも、上であげている他の2段階認証と同じような仕組みです。

詳しくは、サービスのヘルプをご覧ください。

- ワンタイムパスワード(OTP)(Yahoo! JAPAN IDガイド)

- Yahoo 2段階認証(Google検索)

確認コードの取得には、メール等も利用できます(個人的に、メール認証はおすすめしませんが)。

こちらも、各端末で1回認証してしまえば普段はほとんど意識しないで済むので、運用上の手間はほとんどかからないと思います。

追記:

Apple と異なり、Yahoo の方は Google その他とアルゴリズムが同じっぽかったので(Time-based One-Time Password Algorithm)、Google Authenticator に登録できそうだなぁと思って、改めてちょっと調べてみたら、やっぱり出来るようです。

ひと手間必要になりますが、登録の手順については、下記の記事等が参考になると思います。

私は普通に Y!OTP を使ってるので、情報が古くなっていたら申し訳ありません。

その他のサービス

最近は2段階認証に対応しているサービスも増えていますので、ここで全てを網羅する訳にはいきませんが、中でも比較的利用者が多いと思われるサービスを中心に追記しておきます。

まずは、記事を書いた当初は2段階認証が正式には使えなかった Twitter から。

Twitter のログイン認証には、基本的にモバイルの Twitter アプリを使用します(SMS も利用可能です)。

以前は、プロンプト方式のようにスマホへの通知から認証が行えたのですが、最近は基本的に SMS で確認コードを通知するようにまた仕様が変更されたようです(モバイルアプリでもログインコードを確認できます。ログイン認証で問題が発生した場合、こちらを参照してください)。

また、Twitter のログイン認証には、「この端末を信頼する」に相当する機能が見当たらず、Web ブラウザ上でもモバイルアプリでもログインする度に認証し直してあげる必要があるようなのですが、一旦ログインしてしまえば、わざわざ意図的にログアウトしない限りは、ブラウザでもアプリでも基本的にはログインしっぱなし状態なので、それほど手間に感じることはないでしょう。

続きましては、オンラインストレージのboxでも、2段階認証を利用できます。

確認コードの受け取りには、SMS を使用します。

つまり、利用可能な携帯電話番号が必要です。

ようやく本家に日本語ヘルプが追加されたようなので、リンクを更新しておきました(2017/06/08)。

うっかり書くのを忘れてましたが、LinkedIn でも2段階認証が使えます(2014/12/07追記)。

こちらも、現時点(2014/12)で確認コードの取得に利用できるのは SMS だけです。

つまり、利用可能な携帯電話番号が必要になります。

こちらもモバイルアプリからは有効にできないと思うので、PC サイトから設定してください。詳しくは、上掲のヘルプ等をどうぞ。

2017/02/02 追記:

そして、ついに日本の Amazon でも、2段階認証が使えるようになりました!

別記事に書きましたので、詳しくはそちらをご覧ください。

まとめ

実際のところパスワード認証って、もう古臭くて時代に合ってないと思うんですよね。

パスワードリストの流出等に起因する個人情報の漏洩というのは昨日今日ぽっと起こりはじめた訳ではなく、ネットの黎明期から絶えることなく続いてきた訳ですが、インフラが整備されてネット利用者が増加するに伴い、漏洩による社会的悪影響も増大し続けており、ニュース等で昔より大きく取り上げられたり、以前とは比較にならないほど衆目を集めるようになりました。

もはや、誰にとっても他人事ではないと言って良いと思います。

そんな状況なので、各サイトとも「他と同じパスワードを使い回すな」、「分かり易いパスワードを使うな」と口うるさく言ってくる訳ですが、そりゃ言うのは簡単だけどさー、使い回したり簡単なパスワードを使ったら被害に合っても自己責任って言うしかない現状なのかもしんないけどさー、実際に各サービス毎に一意の複雑なパスワードを設定して使い分けるとか、そんなの個人じゃ管理してらんない訳ですよ。

いや、個人的にはこの記事で紹介した KeePass を使って各サービス毎に複雑なパスワードを設定して管理してますけどね。

やっぱり面倒臭いし手間が阿呆らしいです。なんでユーザーがここまでの労力を強いられなければならないのか、と。

ここで紹介している2段階認証にしても、手間の軽減には貢献しないどころか、むしろセキュリティレベルと引き換えに一手間増えちゃってますからね。

なので、ぐーたらな私は、ほとんど手間要らずのiPhone 5sの指紋認証が大好きです。

喜ばしいことに、この先数年で認証周りの状況が大きく変わるかも知れない兆候は、ちらほらと見受けられます。

具体的な話は脇道になってしまうので、詳しくは以下をクリックしてください。

本当は古臭いパスワード認証なんて、今すぐ過去の遺物にできればそれに越したことはないんですが、少なくともまだ数年は付き合っていかなくてはならないと思われますので、ここで紹介した2段階認証などを利用しつつ、上手に個人情報を自衛しようじゃありませんか。

みたいに締めくくると、綺麗にまとまるでしょうか。

ちなみに、言うまでもないことですが、信頼した端末を紛失したり盜まれると、かなり洒落にならないので気をつけましょう。機種変して古い端末を手放したりする時も、登録の解除をお忘れなく。

また、サポート等を装って、電話や口頭で確認コードの提示や「はい」ボタンを押す操作を求められても、決して応じないように心掛けましょう。

追記:機種変更をする前に

機種変更をする際に、古い方のスマホは下取りに出してしまい、自分の手元には残らないというケースは、思いの外多いのではないかと思います。

その際の注意点として、古い端末を下取りで手放す前に、先立って 2 段階認証を設定した各サービスで「バックアップコード」を保存しておいた方が良いと思います(サービスによっては「回復用コード」などと呼ばれることもあります)。

自分の手元に認証端末が残らない訳ですから、下手をすると 2 段階認証を設定したサービスにはログインできなくなっちゃう可能性がありますからね。

認証端末が手元に存在しない場合でも、確認コードの代わりに、このバックアップコードを使用することで、2 段階認証を設定したアカウントにサインインすることができます。

バックアップコードは、通常は各サービスのアカウント情報のセキュリティページで取得できます。多くの場合、2 段階認証の設定の近くにボタンが配置されていると思います。

サービスによっては提供されていない場合があるので、そのようなサービスに関しては 2 段階認証を一時的に SMS に切り替えておくと、後の手続きが楽になると思います(最悪、一時的に無効化しておく手もありますが、オススメしません)。

サービスによっては、予め家族などの電話番号を登録しておくことで、メインの端末が手元から無くなってしまったとしても、そちらで確認コードを受け取れる場合があります。

また、メインで使うスマホを新しい端末にした場合、当然のことながら Google Authenticator(や、それに類するアプリ)も、そちらに移すことになると思うのですが、扱っている情報の性質上、Google のクラウドを利用する等して、アプリをインストールしただけで登録情報が自動的に引き継がれて、何も手続きをしなくても引っ越しが完了する、という訳にはいきません。

クラウドによる自動連携のような外部ネットワークを経由しては本末転倒な訳でして(であればこそ、登録する時もディスプレイに映った QR コードをスマホのカメラで取り込む、みたいな迂遠な方法をわざわざ採っている訳ですし。尤も、これすらも厳密には安全と言えないという指摘もありますが)、新しいスマホを認証端末にしたい場合は、たとえ面倒であったとしても、もう一度、自らの手で各サービス毎に登録し直す必要があります。

これが思ったよりも手間でして、とはいえ、その代わりにセキュリティレベルが大いにアップする訳ですから、多くて1~2年に1度のことでもありますし、なんとか頑張って登録し直しましょう。

iOS 11以降は、Apple IDの2ステップ確認には対応せず、2ファクタ認証に一本化される模様

iOS 11以降は、Apple IDの2ステップ確認には対応せず、2ファクタ認証に一本化される模様 Adobe ID でも 2 段階認証が使えるようになってました

Adobe ID でも 2 段階認証が使えるようになってました いつの間にやら、日本の Amazon でも2段階認証が設定できるようになってました!

いつの間にやら、日本の Amazon でも2段階認証が設定できるようになってました! Googleの2段階認証で確認コードを入力する必要が無い「スマートフォンプロンプト」を試してみよう

Googleの2段階認証で確認コードを入力する必要が無い「スマートフォンプロンプト」を試してみよう iOS を狙った偽のパスワード入力画面に気をつけましょう

iOS を狙った偽のパスワード入力画面に気をつけましょう Appleの2段階認証がiCloudを守ってくれるようになりました(iCloud Drive問題について追記)

Appleの2段階認証がiCloudを守ってくれるようになりました(iCloud Drive問題について追記) 数ヶ月越しで我が家にお越しいただいた Alexa と戯れる(Amazon Echo Dot の感想)

数ヶ月越しで我が家にお越しいただいた Alexa と戯れる(Amazon Echo Dot の感想) コルタナさん、もう少し静かに喋っていただけますか(アプリ毎にボリュームを設定する方法)

コルタナさん、もう少し静かに喋っていただけますか(アプリ毎にボリュームを設定する方法) iPhone X で手軽にホーム画面の1枚目に戻ったりアプリの削除画面を完了する方法

iPhone X で手軽にホーム画面の1枚目に戻ったりアプリの削除画面を完了する方法 iPhone X の Face ID が全然認識しないと思ったら、まるきり自分のせいだった話

iPhone X の Face ID が全然認識しないと思ったら、まるきり自分のせいだった話 macOS High Sierra にアップグレードしたら、CocoaPods が動かなくなった

macOS High Sierra にアップグレードしたら、CocoaPods が動かなくなった Swift 4 で substring 的にインデックスを指定して部分文字列を取り出す方法

Swift 4 で substring 的にインデックスを指定して部分文字列を取り出す方法